-

儀器分析儀類(lèi)網(wǎng)站織夢(mèng)模...

儀器分析儀類(lèi)網(wǎng)站織夢(mèng)模...

-

食品百貨英文外貿(mào)類(lèi)網(wǎng)站...

食品百貨英文外貿(mào)類(lèi)網(wǎng)站...

-

手游APP軟件下載類(lèi)網(wǎng)站織...

手游APP軟件下載類(lèi)網(wǎng)站織...

-

展覽展會(huì)信息類(lèi)網(wǎng)站織夢(mèng)...

展覽展會(huì)信息類(lèi)網(wǎng)站織夢(mèng)...

-

貂絨大衣服裝設(shè)計(jì)類(lèi)網(wǎng)站...

貂絨大衣服裝設(shè)計(jì)類(lèi)網(wǎng)站...

-

精工機(jī)械軸承生產(chǎn)廠家類(lèi)...

精工機(jī)械軸承生產(chǎn)廠家類(lèi)...

-

儀器儀表科技公司類(lèi)網(wǎng)站...

儀器儀表科技公司類(lèi)網(wǎng)站...

-

蔬菜鮮果配送類(lèi)網(wǎng)站織夢(mèng)...

蔬菜鮮果配送類(lèi)網(wǎng)站織夢(mèng)...

-

物流快運(yùn)速遞類(lèi)網(wǎng)站織夢(mèng)...

物流快運(yùn)速遞類(lèi)網(wǎng)站織夢(mèng)...

-

鋼結(jié)構(gòu)崗?fù)I(yíng)銷(xiāo)型織夢(mèng)網(wǎng)...

鋼結(jié)構(gòu)崗?fù)I(yíng)銷(xiāo)型織夢(mèng)網(wǎng)...

-

中英雙語(yǔ)律師事務(wù)所類(lèi)網(wǎng)...

中英雙語(yǔ)律師事務(wù)所類(lèi)網(wǎng)...

-

水利工程施工類(lèi)網(wǎng)站織夢(mèng)...

水利工程施工類(lèi)網(wǎng)站織夢(mèng)...

-

營(yíng)銷(xiāo)型無(wú)縫鋼管定制生產(chǎn)...

營(yíng)銷(xiāo)型無(wú)縫鋼管定制生產(chǎn)...

-

玩具動(dòng)漫類(lèi)網(wǎng)站織夢(mèng)模板...

玩具動(dòng)漫類(lèi)網(wǎng)站織夢(mèng)模板...

-

財(cái)稅記賬工商注冊(cè)認(rèn)證類(lèi)...

財(cái)稅記賬工商注冊(cè)認(rèn)證類(lèi)...

-

電腦系統(tǒng)軟件下載類(lèi)網(wǎng)站...

電腦系統(tǒng)軟件下載類(lèi)網(wǎng)站...

-

網(wǎng)站模板資源下載類(lèi)網(wǎng)站...

網(wǎng)站模板資源下載類(lèi)網(wǎng)站...

-

裝飾建材公司類(lèi)網(wǎng)站織夢(mèng)...

裝飾建材公司類(lèi)網(wǎng)站織夢(mèng)...

-

人力資源管理類(lèi)網(wǎng)站織夢(mèng)...

人力資源管理類(lèi)網(wǎng)站織夢(mèng)...

-

電子元件電路板類(lèi)網(wǎng)站織...

電子元件電路板類(lèi)網(wǎng)站織...

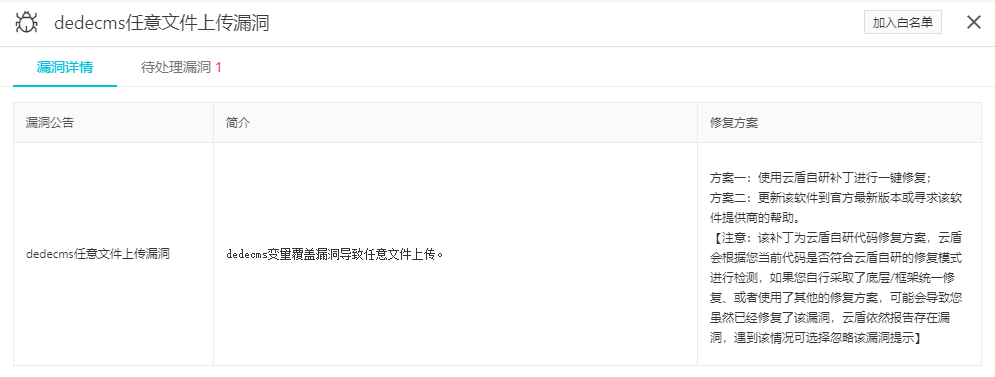

- 織夢(mèng)CMS漏洞

dedecms任意文件上傳漏洞

- 簡(jiǎn)介

dedecms變量覆蓋漏洞導(dǎo)致任意文件上傳。

- 文件

/include/dialog/select_soft_post.php

- 修復(fù)

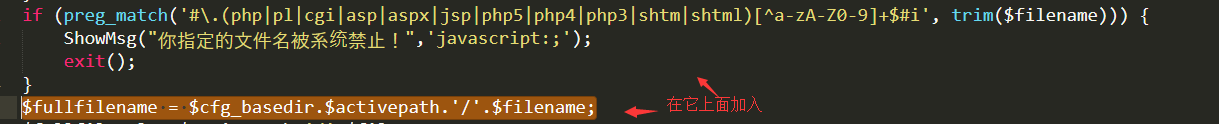

打開(kāi) /include/dialog/select_soft_post.php 找到大概在72行

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

在它上面加入

if (preg_match('#\.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))) {

ShowMsg("你指定的文件名被系統(tǒng)禁止!",'javascript:;');

exit();

}

如圖

- 說(shuō)明

自行采取了底層/框架統(tǒng)一修復(fù)、或者使用了其他的修復(fù)方案,可能會(huì)導(dǎo)致您雖然已經(jīng)修復(fù)了該漏洞,云盾依然報(bào)告存在漏洞,遇到該情況可選擇忽略該漏洞提示

豫公網(wǎng)安備 41022402000130號(hào)

豫公網(wǎng)安備 41022402000130號(hào)